Customização do WAF

Configuração

A customização de WAF é configurada por meio das exceções de WAF. Você pode ver como configurar via painel aqui e via API aqui. Nesta seção, serão apresentados casos de uso em que esta opção pode ser usada. Por padrão, todas as regras do WAF são bloqueantes, e as exceções são usadas apenas para desligá-las ou colocá-las em modo simular (não bloqueia mas gera evento de segurança).

Habilitar todo o ruleset exceto alguns grupos de regras

Se você deseja habilitar todo o WAF, mas desativar um ou mais grupos de regras, como por exemplo, os grupos de HTTP anomaly, pode ser feito de duas formas.

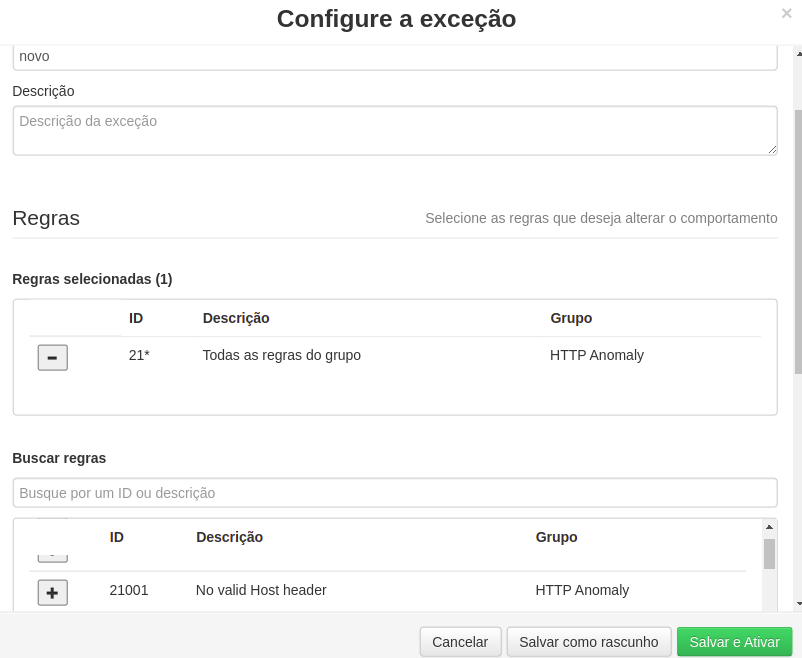

A primeira seria com uma exceção que englobaria uma parte da aplicação usando um critério. Para isso, na aba de Segurança do seu domínio, basta ir na seção de WAF. No final da página existe uma opção de criar exceção.

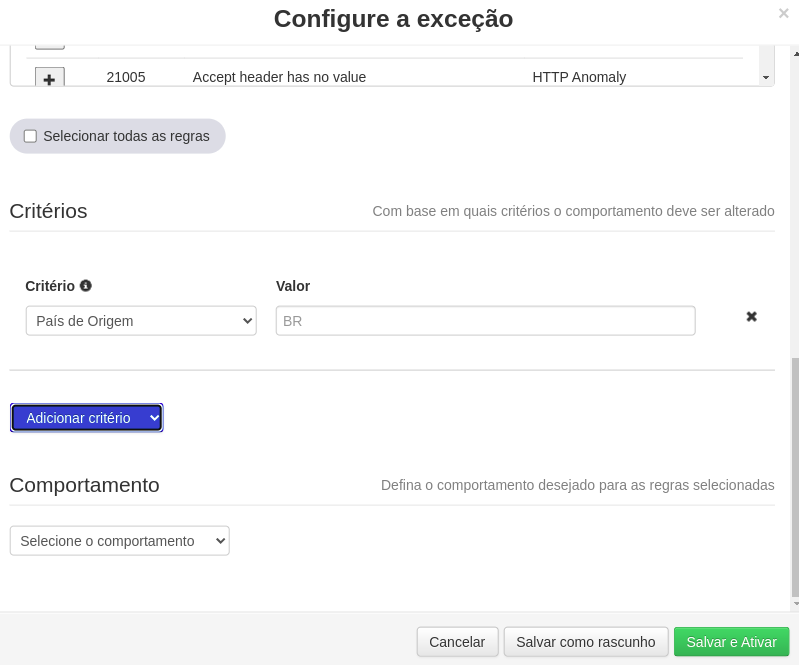

Preenchendo quais grupos de regras devem ser desabilitados em seguida selecionando o critério e a ação:

No caso do exemplo citado acima, a ação seria Desabilitar.

Colocar uma regra em simular

Numa situação em que clientes reclamaram ter sido bloqueados indevidamente e você tenha identificado a regra que gerou os bloqueios nos eventos de segurança, você pode colocar a regra em simular, para que nenhum cliente seja bloqueado por ela, mas sem você perder a visibilidade das ocorrências e continuar tendo a proteção contra outros padrões de ameaça. Abaixo, você vê um exemplo com a regra 21006 apenas na url /login.

Outras possibilidades

Os casos acima refletem apenas alguns exemplos de uso, mas o ideal é que você analise seu caso e defina regras que permitam a maior assertividade possível para sua aplicação.

Informações sobre as regras

Para mais informações sobre as regras de waf veja aqui.